Diferenças e sinergia entre Scans de Vulnerabilidades e Pentests

O fortalecimento da postura de segurança de uma organização envolve diferentes práticas, ferramentas e metodologias. Entre essas práticas, os scans de vulnerabilidades e os testes de intrusão (pentests) ocupam papéis distintos, mas complementares, no processo contínuo de gestão de riscos cibernéticos. Quando bem aplicados, contribuem significativamente para o aumento da maturidade em segurança da informação.

A segurança da informação exige uma combinação de práticas que vão desde análises automatizadas até testes práticos realizados por especialistas. Neste artigo, exploramos as diferenças e a sinergia entre scans de vulnerabilidades e pentests, destacando como cada abordagem contribui para uma estratégia de defesa mais robusta. O conteúdo foi desenvolvido por Kaue Costa Mendez, Ethical Hacker Senior da Cipher, que compartilha sua experiência prática no fortalecimento da postura de segurança das organizações.

Características dos Scans de Vulnerabilidades

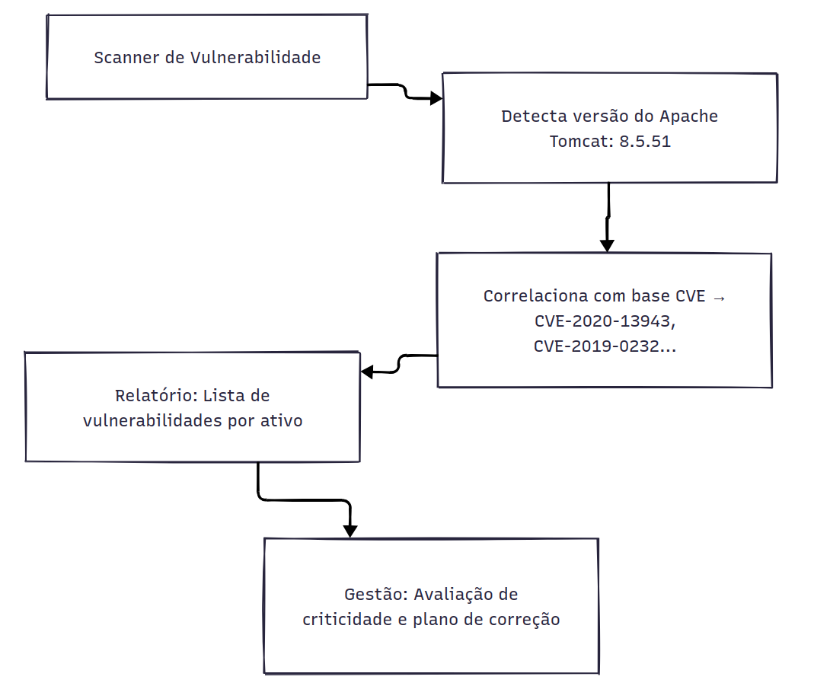

Os scans de vulnerabilidade são processos automatizados que realizam varreduras amplas e frequentes nos ativos tecnológicos de uma organização. Seu foco está na identificação de tecnologias desatualizadas ou mal configuradas que apresentem vulnerabilidades conhecidas, especialmente aquelas documentadas em bancos de dados públicos como o CVE (Common Vulnerabilities and Exposures).

A detecção é feita principalmente por meio da análise do fingerprint dos serviços — ou seja, a identificação das versões e características técnicas das aplicações em execução — que são então comparadas com bases de dados de vulnerabilidades. O resultado principal de um scan é uma lista de vulnerabilidades conhecidas mapeadas em ativos da organização, que serve como insumo direto para a gestão de vulnerabilidades, priorização pela análise de riscos e definição de planos de correção.

Esses scans devem ser realizados com frequência, como parte de uma abordagem contínua de monitoramento de riscos. Entretanto, possuem limitações relevantes:

- Não realizam exploração ativa das vulnerabilidades.

- Estão sujeitos à geração de falsos positivos.

- Não priorizam riscos com base no contexto da organização.

- Não identificam falhas lógicas ou vulnerabilidades não documentadas.

- Não detectam vulnerabilidades do tipo zero-day.

Ou seja, trata-se de uma abordagem fundamental, mas com foco mais reativo e limitado àquilo que é previamente conhecido e documentado.

Características dos Pentests

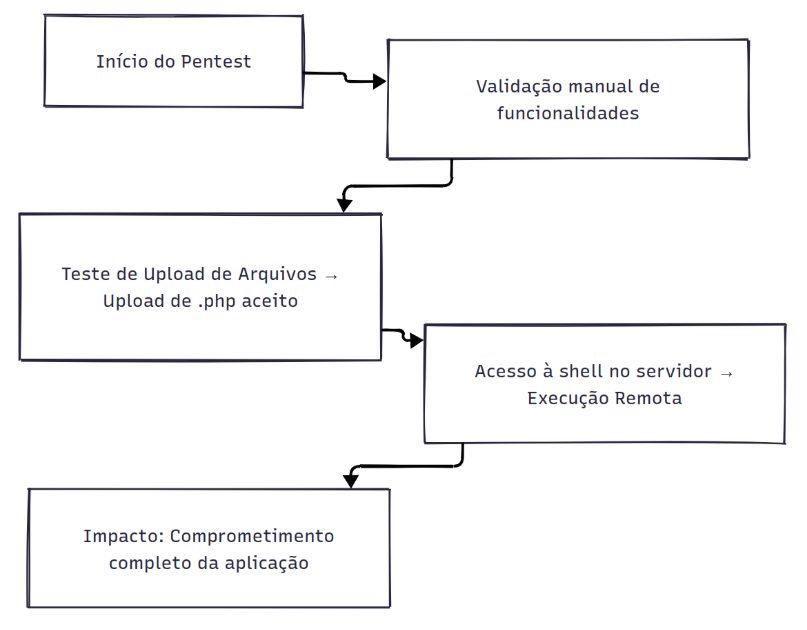

Os testes de intrusão têm um escopo mais reduzido, porém com profundidade significativamente maior. Eles envolvem a atuação de profissionais especializados que simulam técnicas e estratégias reais de ataque, com o objetivo de identificar brechas de segurança exploráveis.

Embora possam utilizar como ponto de partida os resultados de scans de vulnerabilidades, os pentests vão além: investigam falhas lógicas, vulnerabilidades específicas de aplicação, deficiências em mecanismos de controle de acesso, manipulação de fluxos de negócio e outras lacunas não detectáveis por ferramentas automatizadas.

Entre os diferenciais do pentest estão:

- Avaliação crítica de riscos com base no contexto.

- Exploração ativa de vulnerabilidades.

- Verificação da viabilidade real de exploração.

- Identificação de cadeias de ataques, combinando diferentes vulnerabilidades.

- Cobertura de aspectos não documentados em bancos de dados públicos.

- Geração de evidências práticas de comprometimento.

Por serem trabalhos mais intensivos e baseados em análise humana qualificada, os pentests exigem maior tempo, planejamento e especialização.

Complementaridade na gestão de vulnerabilidades

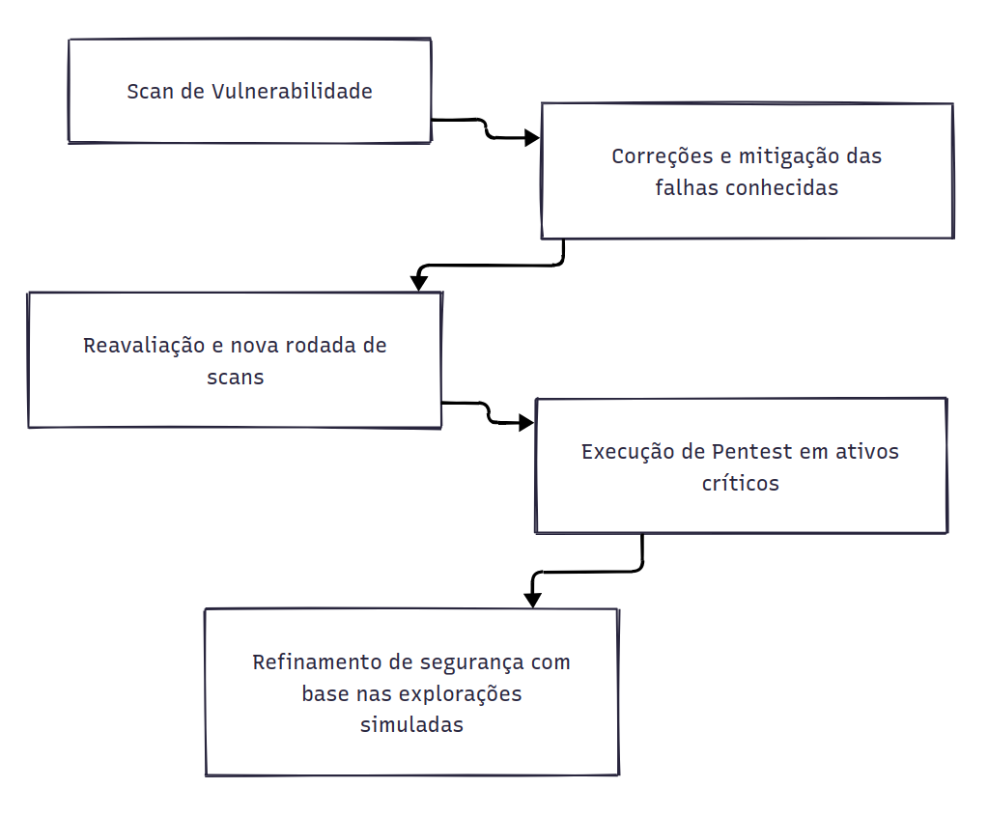

Scans e pentests ocupam posições distintas no ciclo de gestão de riscos. O scan de vulnerabilidades deve ser a base inicial da gestão — é abrangente, rápido e automatizável, permitindo a identificação de um grande volume de problemas conhecidos.

Sua aplicação sistemática permite mitigar ameaças de baixa complexidade, removendo o que se chama de “low-hanging fruits”, ou seja, alvos fáceis para atacantes com pouca sofisticação.

À medida que a maturidade da organização evolui, o pentest entra como etapa posterior, agregando maior valor estratégico. Seu foco está em testar a resistência real de componentes críticos da infraestrutura, como aplicações web, redes internas ou APIs expostas, validando cenários de exploração complexos e descobrindo falhas não registradas publicamente.

Tabela 1 - Comparativo Scan x Pentest

|

Característica |

Scan de Vulnerabilidade |

Pentest |

|

Alcance |

Amplo e superficial |

Restrito e profundo |

|

Ferramenta |

Automação |

Avaliação humana especializada |

|

Objetivo |

Identificar vulnerabilidades conhecidas |

Explorar falhas reais |

|

Foco |

Quantitativo |

Qualitativo |

|

Periodicidade |

Frequente |

Pontual |

|

Exemplos |

CVEs conhecidas |

Upload malicioso, lógica de negócio |

|

Valor Estratégico |

Gestão de vulnerabilidades em larga escala |

Validação de segurança de ativos críticos |

Integração com práticas modernas

Dentro da abordagem de “shift-left” em segurança — que propõe incorporar práticas de segurança desde os estágios iniciais do ciclo de desenvolvimento e operação — os scans de vulnerabilidade se encaixam perfeitamente como mecanismos de verificação precoce, principalmente em ambientes dinâmicos e com processos de entrega contínua.

Já os pentests, por exigirem maior entendimento do ambiente e profundidade na análise, costumam ser aplicados em fases mais avançadas, quando o ambiente está minimamente estabilizado e é possível extrair valor estratégico das descobertas.

Conclusão

A construção de uma estratégia de segurança cibernética eficaz não deve se apoiar em apenas uma prática ou ferramenta isolada. Os scans de vulnerabilidades oferecem velocidade, abrangência e repetibilidade, funcionando como a linha de frente na identificação de riscos conhecidos e na manutenção contínua da higiene de segurança. Já os pentests trazem profundidade, visão crítica e evidências práticas de exploração, permitindo validar a resiliência da organização frente a ataques reais.

Portanto, a verdadeira robustez em segurança nasce da combinação inteligente entre ambas as abordagens. Quando utilizados de forma integrada e alinhados à maturidade da empresa, os scans e os pentests deixam de ser atividades pontuais e passam a compor um ciclo virtuoso de prevenção, detecção e validação. Essa sinergia eleva a maturidade em gestão de riscos, fortalece a resiliência organizacional e prepara a empresa para enfrentar não apenas as ameaças conhecidas, mas também aquelas que ainda estão por surgir.

Autor: Kaue Costa Mendez, Ethical Hacker Senior

Fortaleça a segurança da sua empresa agora mesmo.

Fale com um especialista da Cipher e descubra como unir scans de vulnerabilidades e pentests para elevar sua maturidade em cibersegurança.

-

Reduza fraudes com PCI DSS: o caso de sucesso da IDEA MAKER

Dezembro 9, 2025

-

Caso de sucesso: transformação do SOC da CE Consulting com IA e xMDR

Dezembro 9, 2025